《1、 引言》

1、 引言

为了应对不断增长的无线数据通信,同时满足下一代蜂窝网络对数据传输速率的高要求,异构蜂窝网络(HCN)作为一种前景广阔的解决方案,有望实现网络性能的重大飞跃[1‒4]。通过密集部署不同层级的基础设施,即宏基站(macro base station, MBS)、微基站(micro base station, mBS)、皮基站(pico base station, PBS)、飞基站和中继站,并允许它们在同一频谱带上同时传输信息,HCN能够实现无缝覆盖并容纳更多用户。由于HCN潜力巨大,研究人员对HCN进行了大量的研究[5‒7]。

尽管HCN的优势明显,但仍面临着一些挑战,有待进一步研究。一方面,有大量通信终端处于HCN的不同层级,共享有限的频谱资源。因此,与主要受恶意干扰的传统单层蜂窝网络不同,HCN中存在大量的层内和层间干扰,降低了数据传输的成功率和可靠性。另一方面,由于HCN采用开放的系统结构,并且无线电传输具有广播性质,发送给授权用户的机密信息容易受到窃听攻击。

通信网络干扰和窃听技术的发展[8‒12]进一步加剧了HCN的安全风险。2019年第三季度基于风险的安全管理技术(risk-based security, RBS)的报道[13]指出,在2019年的前9个月,全球共有5183起数据泄露事件。鉴于无线网络已应用于许多领域(如智能制造[14]、智慧医疗[15]、物联网[16‒17]),数据泄露对无线网络安全的负面影响已经引起业界和学术界的关注。无法安全可靠地传输私人信息会导致严重的后果,包括财产损失(如工业生产链中断、交通堵塞),甚至是人员伤亡(如医疗事故、交通事故)。

因此,在解决HCN受干扰和窃听威胁的同时,保证成功可靠的数据传输至关重要。然而,出于以下原因,设计HCN的传输方案是一项艰巨的任务。首先,设计的传输方案不仅要应对干扰和窃听威胁,还要提高HCN的网络容量。考虑频谱资源有限,本文需要采用频谱动态控制(DSC),在HCN中容纳更多授权用户的同时不造成有害干扰。其次,为了提高安全性能,授权数据的传输应在传输期间占据不同的频隙,使窃听者难以截获所传输的信息。此外,应分析并提供可靠传输和安全传输的概率,以评估HCN传输方案的性能。

《1.1 相关研究》

1.1 相关研究

文献中有许多解扰处理和增强安全性能的研究[18‒22]。Lv等[18]率先研究了双层异构网络(heterogeneous network, HetNet)的下行链路的物理层安全,并通过设计波束成形方案优化了保密率。之后,Wang等[19]考虑网络节点空间位置的随机性,提出了基于接入阈值的保密移动关联策略,为评估HCN的保密性能提供了一个基本的分析框架。Xu等[20]在异构网络的构建中引入了多点协作传输(cooperative multipoint transmission, CoMP)的概念,以提高安全覆盖率。在上述方法的启发下,参考文献[21]提出了干扰消除机会天线选择(interference-canceled opportunistic antenna selection, IC-OAS)方案,从而提高宏基站和微基站在平衡安全与可靠性方面的潜力。参考文献[22]在不同基站的基于正交频分复用(orthogonal frequency division multiplexing, OFDM)的认知无线电网络中引入了人工噪声,以此优化能量效率(energy efficiency, EE)。

然而,上述方法主要聚焦于HCN面临的安全和干扰问题,却忽略了有限频谱资源需应对不断增长的无线网络流量。事实上,可支持无线通信服务的稀缺频谱资源并未得到充分利用。因此,为提高HCN中的频谱利用效率和网络容量,有必要设计一个有效的传输方案。

为了缓解HCN的频谱稀缺性,研究人员在过去十年间已经研究了一些方案[23‒26]。为了在服务质量(quality-of-service, QoS)的约束下同时提高多层异构网络的频谱效率(spectrum efficiency, SE)和能效,Rao和Fapojuwo [23]以及Al Masri和Sesay [24]验证了流量卸载的有效性。然而,卸载带来的性能提升受到层内和层间干扰的强烈影响。Yang等[25]指出,层间干扰是提高异构网络容量的主要瓶颈,并基于F-ALOHA的认知频谱,提出了一个适用于宏-飞异构网络的接入方案。该方案采用跨层频谱接入的方式来卸载流量,以此抑制干扰并优化SE。此外,参考文献[26]还提出了另一种频谱流动方案,通过在各层或各网络节点之间交易或出租授权频谱以尽量减少频谱空洞。

综上所述,提高网络容量和安全性能已经引起了大量研究者的兴趣。尽管HCN可以有效提高网络容量,但密集的网络结构会引入跨层干扰,可能会进一步加剧网络安全面临的威胁。现有研究要么致力于提高HCN的网络容量,要么致力于加强HCN的传输安全,但未同时研究这两个问题。一方面,上述应对传输安全威胁的方法会造成额外的功率消耗和信号开销,还可能会引入额外干扰并影响网络容量性能。另一方面,用于提高网络容量的现有方法可以有效应对HCN中的干扰,但无法消除窃听威胁。目前还没有关于同时考虑安全性能和网络性能的HCN分析。只有同时考虑这两种性能,HCN才能在现实应用中满足授权用户的要求。本文重点研究了能够有效提高网络容量,同时保证安全性能的HCN传输方案设计。

《1.2 主要贡献》

1.2 主要贡献

本文提出了一种基于DSC的HCN传输方案。通过检测频谱资源的占用状态,利用分块加密思想,通过迭代和正交序列来产生一组决策序列族。基于这些决策,数据传输可以有效占用每个时隙中的空闲频隙。而且,通过分析一个时隙中多个数据包占用同一频隙所造成的碰撞概率,该方案根据信息论安全的思想得出了可靠传输概率(即数据包能完整传输给授权接收者)和保密概率(即窃听者无法获取数据包)的解析表达式[27]。此外,在设定的可靠传输概率和保密概率下,可以确定网络容量的上限和下限。因此,采用该DSC辅助传输方案可以实现加强HCN安全性和提高网络容量的目标。本文的主要贡献可以概括为以下几点:

• 本研究提出了一种基于DSC的辅助传输方案,可以通过生成正交序列引导数据包占用每个时隙中的频隙。该方案通过有序调度通信链路来有效减少干扰,使窃听者较难截获所传输的隐私信息。

• 本研究从理论上分析了在一个时隙中占据同一频隙的多个数据包的碰撞概率,为HCN的安全性和网络容量分析提供了理论基础。

• 本研究定义了该HCN传输方案中的可靠传输概率和保密概率,并推导出两者的解析表达式,为HCN的安全性能评估提供了分析框架。根据这两个概率,可以确定在安全约束下的HCN网络容量。

• 本研究验证了该DSC辅助方案在安全性能方面胜过传统的安全传输方案,且安全性能可以通过调整网络参数进一步提高。此外,可以根据实际安全要求调整允许与HCN关联的最大用户数。

下文结构如下:第2节描述系统模型。第3节介绍DSC辅助传输方案。基于该方案,第4节开展了HCN的安全性分析(包括可靠传输概率和保密概率)。第5节评估了网络容量。第6节展示了仿真结果。最后,第7节进行了结论和未来研究展望。

《2、 系统模型》

2、 系统模型

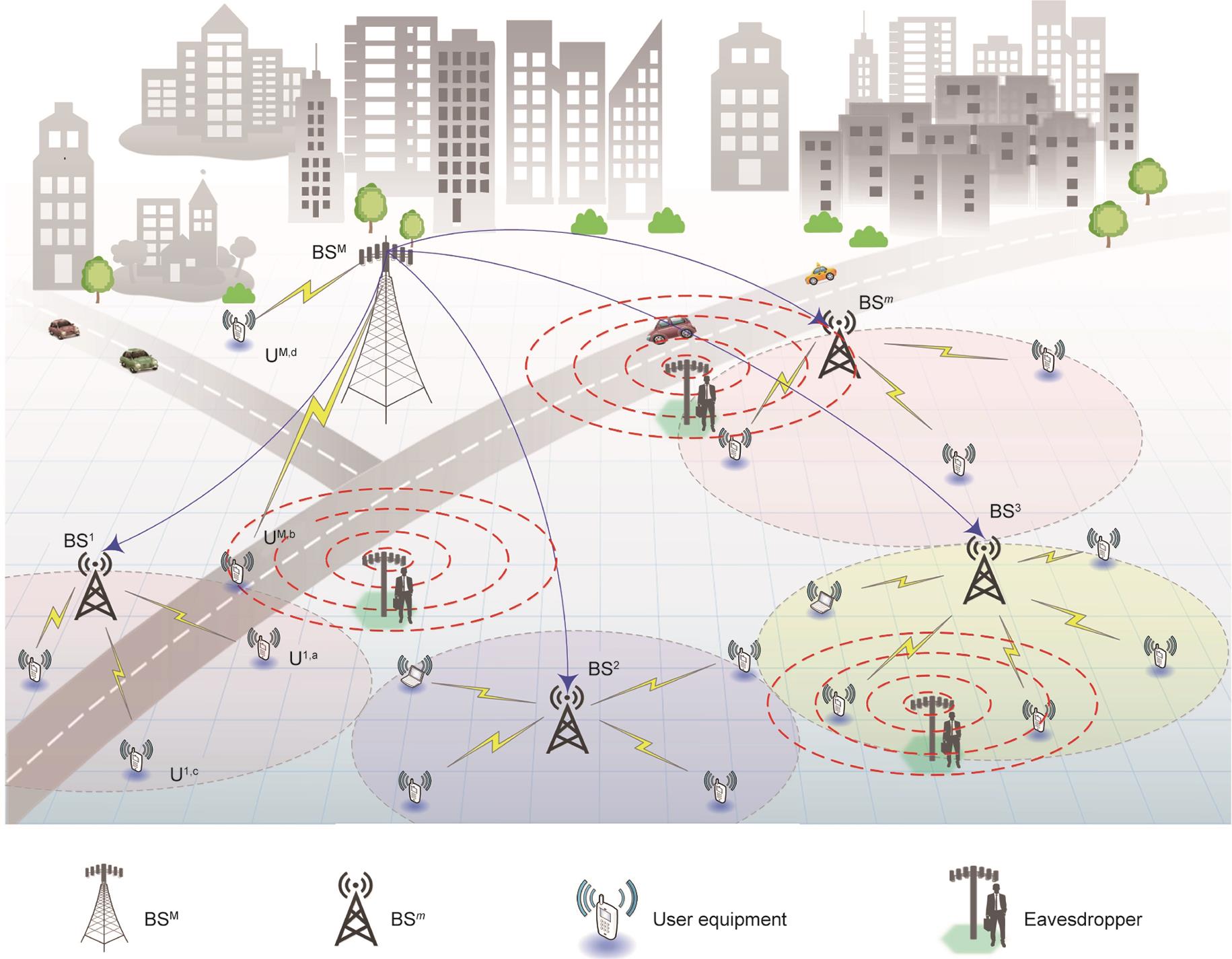

基于现实中的应用场景和现有HCN模型[28‒32],本研究使用的是一个典型的多层HCN场景,如图1所示。该HCN由一个MBS、多个mBS、多位授权用户和随机分布的被动窃听者组成。{BS | φ = (1, 2, …, m, M)} 代表在此场景中具有不同时钟的基站,其中m是代表mBS数量的正整数,M代表MBS。此外,φ∈{1, 2, …, m}代表mBS,当φ = M时表示MBS。这些基站配备了多个天线,以支持多位授权用户同时通信。在此HCN场景中,BSM覆盖整个网络,形成一个宏蜂窝小区,并能以高传输功率PBS(5~40 W)服务授权用户,其中PBS表示BSM的功率。为了满足不断增长的流量需求并实现无缝覆盖,可以在宏蜂窝小区内部署多个BS。与BSM不同的是,BS的覆盖半径较小,从而形成多个互不重叠的微蜂窝小区,因此它们只能以较低的发射功率Pbs(250 mW~2 W)为其覆盖范围内的授权用户服务,其中Pbs表示BS的功率。由于在实际情况下几乎不可能准确地确定被动窃听者的瞬时信道状态信息(CSI),因此和许多先前的研究[33‒35]所假设的一样,本研究只有信道的统计CSI。在不失一般性的情况下,假设本文所构建的HCN中的每条通信链路都经历了独立的平坦瑞利衰落(flat Rayleigh fading),使信道功率增益呈指数分布。具体而言,BSM和授权用户之间的信道功率增益平均值是|hu|2,BSM和窃听者之间是|he|2,BS和授权用户之间是|hmu|2,BS和窃听者之间是|hme|2。

《图1》

图1 HCN的图示。BSM:MBS;BSm:mBS;UM,d:与BSM关联的授权用户d;UM,b:与BSM关联的授权用户b;U1,a:与BS1关联的授权用户a;U1,c:与BS1关联的授权用户c。

本文关注授权用户的下行链路传输,其中数据包由基站在共享传输信道上独立传输。在不失一般性的情况下,授权用户

如图1所示,存在许多潜在威胁影响基站和用户之间传输性能(如恶意干扰器、无益干扰、恶意窃听)。服务区域内的恶意干扰器会随机发送干扰信号以占用传输频段,从而降低通信链路的质量,有时甚至会篡改传输信息或中断通信。此外,由于BSM和BS共享同一频段,因此BSM发射的信号对BS中的授权用户而言是无益干扰,反之亦然。再者,考虑每个BS覆盖的地理区域较小,同一BS中占用同一频段的授权用户会相互干扰。恶意最大的是窃听者。如图1所示,这些窃听者可以随机分布,在能量探测器(如辐射计)的帮助下截获授权用户传输的隐私信息。

《3、 DSC辅助传输方案》

3、 DSC辅助传输方案

为了有效应对上述威胁,本节提出了一种辅助异步联网的有效传输方案,以加强HCN的安全性,加速实现卓越的网络性能。

在不失一般性的情况下,所有授权用户在一个具有p个时隙(t1, t2, …,

为了应对恶意干扰的负面影响,在提出的DSC辅助传输方案中,每个基站利用F0内的频谱感知方法来确定每个频隙的占用情况。近几十年来,研究者提出了多种频谱感知方法[37‒39],包括基于能量检测、特征值、高阶累积量(high-order cumulant, HOC)的频谱感知方法。本文选择基于HOC的频谱感知方法来确定每个频隙的占用情况,因为即使是有色噪声,该方法也可以从高斯噪声中提取非高斯信号,并在实际应用中消除不确定的噪声功率所带来的不利影响。根据感知结果,频隙状态(P)可以表示为P = {

在所考虑的HCN中,每个BS可以指导本地用户选择在每个时隙中占用哪些频隙,从而有序完成数据包传输。U表示由BS服务的用户

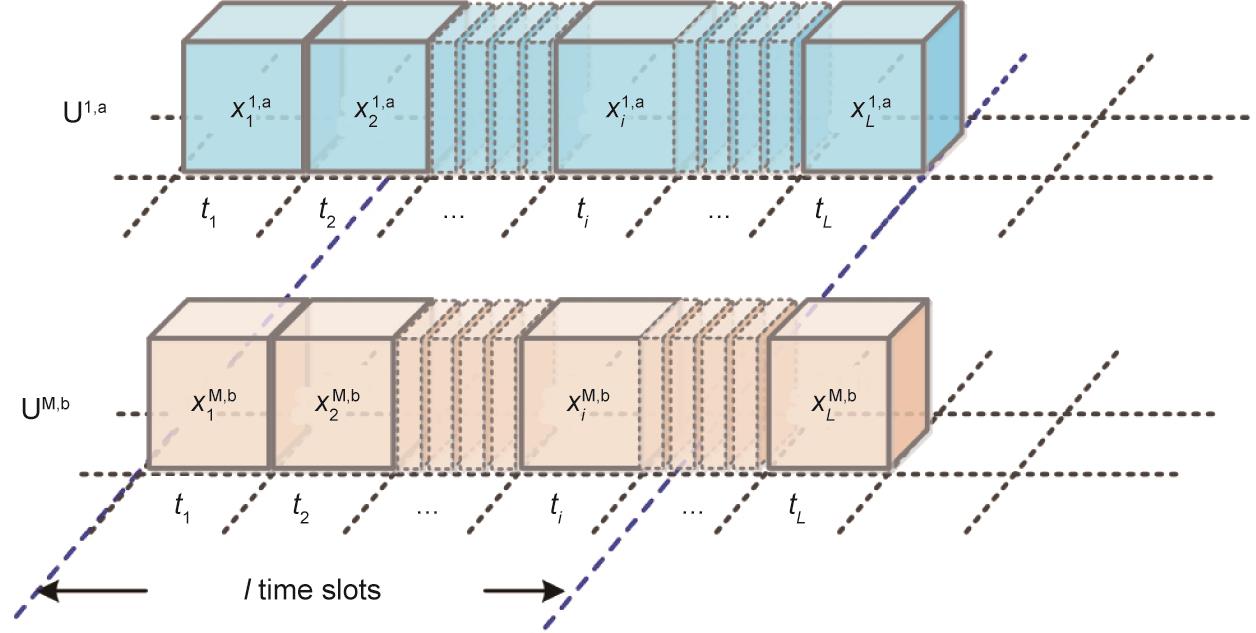

《图2》

图2 传输方案的示意图。fq:第q个频隙。

在下文中,提出了一种可以根据频谱感知结果动态调整的DSC辅助传输方案,该方案具有较高的安全性能。该DSC辅助传输方案可以产生一系列的DSC序列来代表授权用户的传输决策。在该方案下,多位授权用户可以在同一时期安全地接收数据包,降低被动窃听者破译传输方案的可能性,由此实现授权用户安全通信的目标。生成该DSC辅助传输方案的过程总结在算法2中。

详细步骤如下。

• 生成一个基本序列:授权用户U,0的随机基本序列,0= {

• 通过迭代操作扩展基本序列:根据分区密码算法[40],产生

• 将序列组正交:当s

基于生成的DSC序列族,授权用户可以占用每个时隙的空闲频隙。很明显,同一微蜂窝小区的授权用户可以在mBS的控制下同步访问该微网络。由于不同微蜂窝小区的时钟不同,与不同的mBS和MBS关联的用户将异步访问共享的频谱资源。如图2所示,不同通信小区的两位授权用户(U1,a和UM,b)独立随机发送占用L(

《4、 HCN中数据传输的安全分析》

4、 HCN中数据传输的安全分析

本节对采用DSC辅助传输方案的两位授权用户之间的碰撞概率进行了理论分析。基于对碰撞概率的分析,本文还推导出了授权用户能够安全接收所传输数据包的概率和窃听者无法获得传输数据包的概率的解析表达式。

《4.1 碰撞概率》

4.1 碰撞概率

考虑这些通信小区的TOD不同,MBS和mBS的授权用户可能同时占用同一频隙,这就造成了碰撞并产生了传输干扰。假设数据包到达共享传输信道的过程遵循泊松分布,到达率为G。

因此,在L个时隙中传输数据包n的概率密度函数(PDF)可以用 fPDF(n)表示。

(1)

请注意,在HCN中,授权数据传输造成的干扰要比背景噪声的干扰功率大得多。由于碰撞会严重影响数据传输性能,所以需要分析数据传输的碰撞概率。在本文构建的HCN中,授权用户的碰撞概率是指授权用户在该网络中传输数据包时,与其他用户在同一时隙占据相同频隙的概率。请注意,在该DSC辅助传输方案下,同一基站中的授权用户遵循正交序列,不会发生碰撞。因此,由MBS传输的数据只会与mBS传输的数据发生碰撞。此外,考虑mBS的覆盖区域互不重叠,mBS中的授权用户只会与mBS的数据传输发生碰撞。在下文中,分析了用户U1,a(与BS1关联)和UM,b(与BSM关联)传输数据包时的碰撞概率。

位于BS1通信小区的U1,a和UM,b的数据包传输过程如图3所示。图3中的符号

《图3》

图3 U1,a和UM,b的数据包传输。l:一个传输期内两个数据包之间重叠的时隙数。

定理1:给定有qs个频隙的可用频隙集Fs,每个可用频隙

(2)

证明:在不失一般性的情况下,如果两个数据包在每个时隙占用不同的频隙,可以认为它们不发生碰撞。由于不同时隙的数据传输相互独立,U1,a和UM,b传输的两个数据包的不碰撞概率为

(3)

式中,

由于U1,a在第

(4)

同样地,当

(5)

考虑UM,b可以在第r个时隙和第l个时隙随机占用一个可用频隙(即

(6)

式中,

为了得到

(7)

式中,ε是一个代表拉格朗日参数的实数;g(·)是一个等于零的约束函数。

接着,推导出

(8)

由于

因此,只有当所有可用频隙被授权用户占用的概率相等时,才能获得不碰撞概率的最大值。

基于定理1,本文分析了HCN中n个数据包实现无碰撞传输的概率。

定理2:假设在构建的HCN中,授权用户能够以相等的概率1/q占据Fs中的频隙。当用户U, (τ∈{1, 2, …, K})传输数据包时,有k (k ≤ K)名用户可能与U发生碰撞(当φ = M时,k名授权用户由所有的mBS提供服务;当φ = 1, 2, …, m时,k名授权用户由MBS提供服务)。因此,U,在L个数据传输时隙中传输数据包而不发生碰撞的概率为

(9)

证明:假设授权用户U1,a和UM,b的数据传输有l个时隙的重叠。由于数据包到达传输信道的过程遵循泊松分布,授权用户在任何时隙传输信息的概率都是相等的。因此可以得到,两个数据包重叠l个时隙的概率为

(10)

因此,两名授权用户传输数据包而不发生碰撞的概率为

(11)

在本文提出的DSC辅助传输方案中,所划分的频隙数量远大于数据传输所占用的时隙数量(即q

(12)

因此,该数据包与所有其他k个数据包之间的不碰撞概率可表示为公式(9)。

由定理2可以得到两条备注。

备注1:对于固定的k,Pr(L,k,q)是L/q比率的幂函数,而且该函数随着L/q值的增加而单调递减。

备注2:对于固定的L/q,Pr(L,k,q)是k的指数函数。此外,由于0 < 1-L/q < 1,Pr(L,k,q)随着k的增加而减小。

推论1:基于定理2,U,和其他基站的k名用户之间的碰撞概率可以表示为

(13)

式中,

(14)

《4.2 可靠传输概率》

4.2 可靠传输概率

在HCN中,对传输信息的干扰主要来自三个方面:背景噪声(N0)、未经授权的恶意干扰设备(Iun),以及数据传输过程中授权用户之间的碰撞(Ic)。因此,授权用户的SINR(SINRu)可以表示为

(15)

式中,Pu代表授权用户从关联基站接收的功率;Ic,u代表由传输碰撞造成的来自其他授权用户的干扰。未经授权的恶意干扰设备对授权用户Iun,u传输的数据包的影响可以通过算法1避免(即Iun,u = 0)。此外,N0是一个均值为零的复高斯随机变量。同样地,窃听者的SINR(SINRe)可以表示为

(16)

式中,Pe是窃听者接收的数据包的功率;Ic,e表示在窃听者观察到的频隙内传输的数据包与其他授权传输的数据包之间的碰撞。未经授权的信号对窃听者观察到的频隙的干扰Iun,e = 0。

正如首次证明的那样,为了破译所接收的数据包,授权用户的SINR应该大于破译阈值(δu)。本文将可靠传输概率定义为所有传输信息都能被授权用户接收的概率,可以表示为

(17)

式中,SINRu,BS是与BSM相关的授权用户的SINR。

在DSC辅助方案中,MBS占用一个可用频隙

(18)

式中,PBS是BSM的功率;θ是与BSM关联的授权用户数量;g(u,BS) = |hu.

(19)

式中,PBS

将公式(14)、公式(18)和公式(19)代入公式(15)后,授权用户的SINR可以改写为

(20)

基于公式(20),可以推导出以下命题。

命题1:授权用户从MBS接收数据包的可靠传输概率为

(21)

式中,Pbs表示mBS的功率。

证明:请参考附录A。

同样地,对于与mBS (BS, φ = 1, 2, …, m)相关的授权用户,可靠传输概率可以表示为

(22)

式中,

《4.3 保密概率》

4.3 保密概率

为了防止被动窃听者破译授权设备间传输的信息,任何窃听者的SINR都应低于破译阈值δe。

因此,本文将有效信息不能被任何窃听者获取的概率定义为保密概率:

(23)

式中,SINRe,BS是监测BSM传输信号的窃听者的SINR。

假设窃听者不知道序列族,这也是大多数实际系统的常见情况。因此,每位窃听者都会随机选择一个频隙来拦截所传输的数据包。因此,在窃听BSM的信息传输时,窃听者Ue (Pe)截获数据包的总功率和对Ue的小区间干扰(Ic,e)可以表示为

(24)

式中,e指的是窃听者;窃听者和MBS之间的信道增益g(e,BS) = |he.

将公式(14)和公式(24)代入公式(16),窃听者的SINR可以改写为

(25)

通过公式(25),可以推导出以下命题。

命题2:保密概率可以表示为

(26)

证明:命题2的验证方式与命题1类似,所以此处省略具体证明。

对一位与MBS关联的授权用户而言,保密概率可以表示为

(27)

《5、 网络容量分析》

5、 网络容量分析

根据第4节的分析,可以发现,可靠传输概率和保密概率都取决于HCN中的用户数量。因此,本节将推导出网络容量的上限与下限(即网络可支持的用户数量),从而保证可靠安全的数据传输概率。

《5.1 MBS的网络容量》

5.1 MBS的网络容量

假设Pr,min是HCN所要求的最小可靠传输概率,根据命题1可以得到以下关系。

(28)

即

(29)

利用朗伯W函数,即xe的反函数,可以得到HCN中BSM的网络容量上限:

(30)

式中,W是朗伯W函数。

只要与BSM关联的授权用户数量不超过该网络的最大容量,数据传输就能成功完成。

同样地,当HCN受到最小保密概率(

(31)

即

(32)

借助朗伯W函数,可以推导出HCN中宏蜂窝网络容量在

(33)

因此,与BSM关联的授权用户数量应该大于网络容量的下限,以确保BSM中传输的数据包无法被窃听者破译。

《5.2 mBS的网络容量》

5.2 mBS的网络容量

mBS的网络容量可以通过与第5.1节类似的分析得出。mBS网络容量的上限为

(34)

而微蜂窝网络容量的下限为

(35)

为此,可以根据实际应用场景对HCN可靠传输概率Pr,min和保密概率Ps,min的要求,得到允许接入网络的授权用户数量的上下限。因此,通过合理限制接入网络的用户数量,可以有效地提高多名用户在同一传输期内成功传输数据包的可能性,同时减少窃听的可能性。

《6、 数值结果》

6、 数值结果

本节通过仿真验证了HCN安全性和网络容量的理论分析。此外,本文将DSC辅助传输方案与一个基准方案进行比较,以此证明该方案的有效性。

《6.1 仿真条件设置》

6.1 仿真条件设置

本文考虑的是一个双层HCN的场景,由一个MBS和10个mBS组成。此外,有10位被动窃听者随机分布在HCN中。MBS和mBS的功率分别为PBS = 43 dBm(相对于一毫瓦的分贝数)和Pbs = 30 dBm。MBS和授权用户之间的平均信道增益参数为α2 = 5,MBS和窃听者之间的平均信道增益参数为λ2 = 3。同样地,mBS和授权用户之间的平均信道增益参数为β2 = 2,mBS和窃听者之间的平均信道增益参数为ω2 = 1。此外,共享传输信道的带宽设置为300 MHz。除非另有说明,否则本节中的所有结果都是在上述参数设置下获得的。

《6.2 安全性能评估》

6.2 安全性能评估

(1)不同的SINR阈值δu和δe。图4显示了当q = 128、L = 8时,不同信噪比(signal-to-noise ratio, SNR)的平均可靠传输概率和保密概率。从图中可以发现:

《图4》

图4 当q = 128、L = 8时,平均可靠传输概率和平均保密概率随信噪比变化。dB:分贝。

• 可靠传输概率随着SNR的增加而增加,而保密概率则大致呈线性下降。当SNR在-5~10 dB时,这一现象尤其明显。表明在本文提出的DSC辅助传输方案下,当通信环境改善时,可靠传输的概率可以迅速增加,但窃听者截获信息的概率也略有增加。

• 当破译阈值δu和δe从2增加到3时,可靠传输概率下降,而保密概率增加。表明随着成功传输数据的信道条件要求变得更加严格,HCN更容易受到安全威胁。

• 本文将该方案与传统的OFDM传输方法和人工噪声辅助的OFDM方法进行比较[22]。传统的OFDM传输方案旨在提高资源利用效率,实现更好的网络性能。在传统OFDM传输方案的基础上,人工噪声辅助OFDM方案通过引入人工噪声来打击窃听行为并提高网络安全性。从仿真结果中可以看到,该DSC辅助方案可以获得最大的可靠传输概率和保密概率。此外,该方案没有引入额外信号源,也不需要事先了解授权用户的位置。因此,该辅助方案比人工噪声辅助的OFDM方案的传输功率更小,并且比其他两种方案的实施复杂性低。

• 如图4所示,理论结果与仿真结果匹配,证实了理论分析的正确性。在下文中,将使用理论结果来评估不同参数对该方案性能的影响。

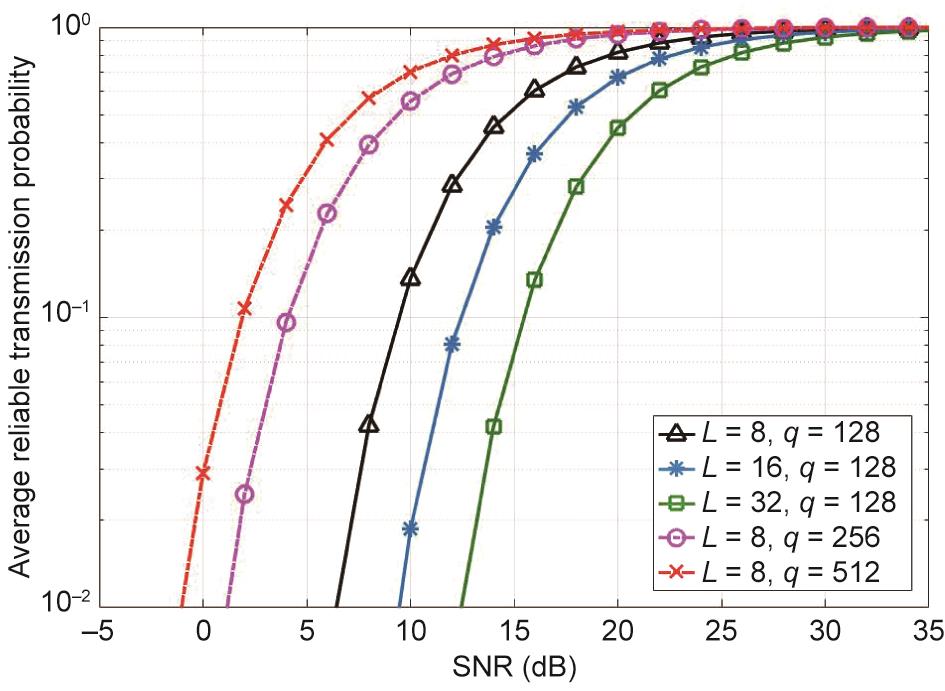

(2)L和q对可靠传输概率的影响。图5显示了时隙数L和频隙数q对HCN、平均可靠传输概率的影响。BS和授权用户δu之间传输链路的破译阈值为3。当每次数据传输占用L = 8个时隙时,可靠传输概率随着q的增加而增加,因为划分更多的频隙可以有效减少数据传输碰撞的概率,授权用户之间的同频干扰从而减少。换言之,可靠传输概率提高了成功传输数据包的概率。然而,当可用频段数q为128时,可靠传输概率随着L的增加而下降。原因在于,一次数据传输所需要的时隙越多,共道干扰就越大,碰撞概率随之增加。

《图5》

图5 当δu = 3时,不同L和q下的平均可靠传输概率随信噪比的变化。

(3)L和q对保密概率的影响。图6显示了δe = 3时的平均保密概率曲线。与图5的结果不同,保密概率随着SNR的增加而降低。此外,由图6可得,当q固定时,保密概率随着L的增加而增加。一旦L确定,保密概率也会随着q的增加而增加。在DSC辅助传输方案下,窃听者不知道每个时隙中的目标数据传输占用了哪个频隙。如果窃听者一直监测一个或几个可用频隙,也只能接收不同数据包传输的数据片段。由于每个数据包传输在不同的时隙占用不同的频隙,窃听者必须成功拦截所有的数据片段才能破译并获得整个数据包。L和q越大,窃听者就需要花越长时间监测更多频隙,获得目标授权用户传输的完整数据包。因此,在该DSC辅助传输方案中,如果L和q较大,窃听者便难以破译所传输的数据包,从而提升网络安全性能。

《图6》

图6 当δe = 3时,不同L和q下的平均保密传输概率随信噪比的变化。

《6.3 网络容量评估》

6.3 网络容量评估

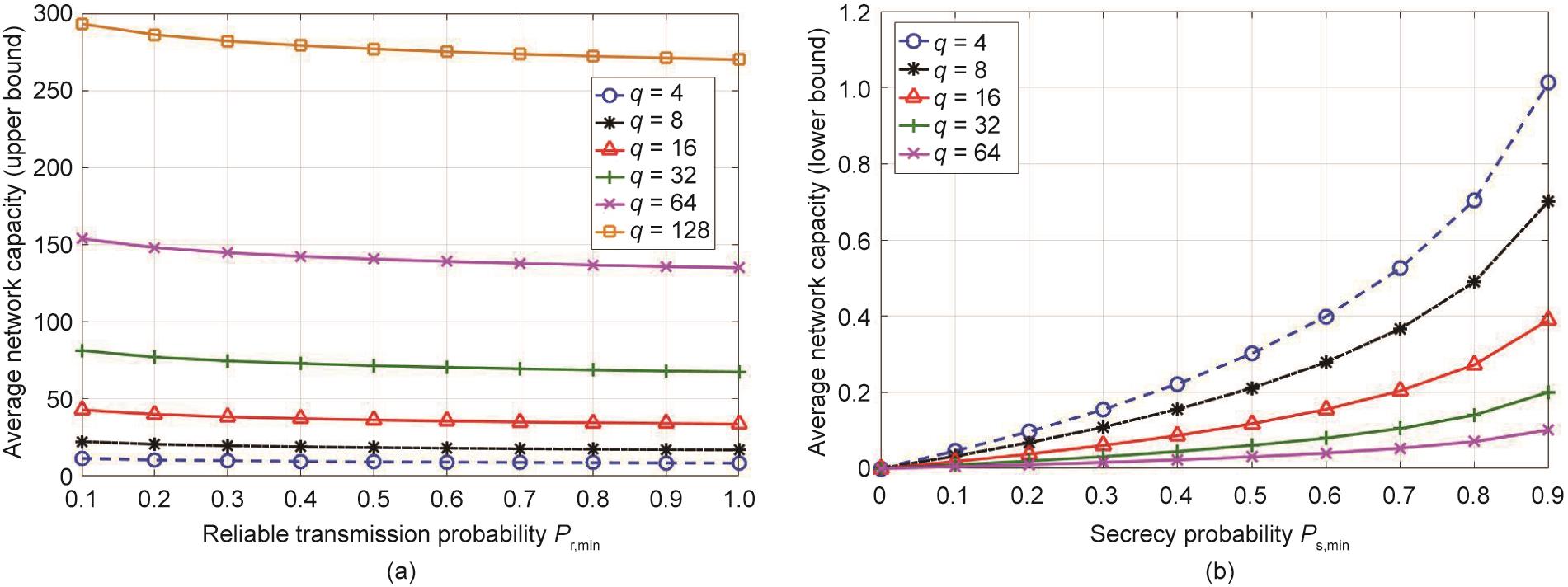

本文研究了不同参数设置对所提方案的网络容量的影响。图7显示了L = 8、δu = δe = 2时HCN的网络容量。图7(a)表明,随着可靠传输概率最小值要求增加,网络容量的上限略有下降。这是因为当成功传输数据包的要求变严格时,允许接入网络的用户更少,这样可以减少利用有限频谱资源传输的数据包碰撞的概率。图7(b)反映了随着保密概率最小值要求增加,网络容量的下限也会提高。为了使窃听者更难截获HCN中的数据包,接入网络的用户数量应该增加,以便在不同的时隙占用更多频隙。

《图7》

图7 当PBS = 43 dBm、Pbs = 30 dBm、L = 8、δu = δe = 2时,不同可靠传输概率和保密概率要求下的平均网络容量。(a)在不同的q值下,可靠传输概率要求对平均网络容量上限的影响;(b)在不同的q值下,保密概率要求对平均网络容量下限的影响。

如图7(a)、(b)所示,Pr,min或Ps,min固定时,q较大意味着更多授权用户可以接入网络。此外,仿真结果表明,q大于128时,网络容量的下限将降到零以下。这表明无论网络中有多少用户,HCN的保密要求总是可以得到满足。通过以上观察,可以得出结论,对可靠传输概率和保密概率的要求固定时,可以通过调整DSC辅助传输方案中的参数来容纳更多用户,实现安全可靠的传输。

《7、 结论和未来展望》

7、 结论和未来展望

本文研究了HCN中可靠和安全传输的问题。具体来说,提出了一种DSC辅助传输方案,可以灵活调整授权数据传输在不同时隙的频谱占用。此外,还分析并得出了碰撞概率、可靠传输概率、保密概率和网络容量的解析表达式。该方案可以有效利用有限的频谱资源,并且通过灵活调整方案中的参数(如L和q),在保证安全传输的同时提高网络容量。本工作中的方案设计和理论分析可以为未来增强无线网络安全的研究提供有益指导。未来,将在工作中引入无害干扰源,研究干扰源的选择和功率分配,旨在进一步提高可靠安全传输概率。

京公网安备 11010502051620号

京公网安备 11010502051620号